YetiForce es un sistema de encargo de relaciones con los clientes, de balde y de código extenso, que ayuda a administrar las relaciones con los clientes, proveedores, socios y personal. YetiForce puede integrarse con LDAP, PBX, DAV, mapas, portales sociales y otros servicios web. YetiForce te permite controlar remotamente tu negocio en cualquier parte del mundo. Viene con un rico conjunto de características que incluyen, más de 70 módulos de agraciado y paneles de configuración, facturación, automatización y seguimiento del correo electrónico, notificación por correo electrónico, comunidad prócer y activa, encargo de GDPR y muchas más.

En este tutorial, te mostraremos cómo instalar YetiForce en Debian 10 con SSL de balde de Let’s Encrypt.

Requisitos previos

- Un servidor con Debian 10 con un insignificante de 2 GB de RAM.

- Un nombre de dominio válido abonado con la IP de tu servidor. Utilizaremos el dominio example.com para este artículo.

- Una contraseña de root configurada en tu servidor.

Cómo principiar

Antiguamente de principiar, se recomienda modernizar tu servidor con la última lectura. Puedes actualizarlo utilizando el ulterior comando:

apt-get update -y apt-get upgrade -y

Una vez actualizado tu servidor, reinícialo para aplicar los cambios.

Instalar Apache, MariaDB y PHP

En primer zona, tendrás que instalar Apache, MariaDB, PHP y otras librerías necesarias en tu servidor. Puedes instalarlos ejecutando el ulterior comando:

apt-get install apache2 mariadb-server php libapache2-mod-php php-common php-mysql php-gmp php-curl php-intl php-mbstring php-xmlrpc php-gd php-bcmath php-soap php-ldap php-imap php-xml php-cli php-zip git unzip wget -y

Una vez instalados todos los paquetes, abre el archivo php.ini y modifica algunos ajustes necesarios:

nano /etc/php/7.3/apache2/php.ini

Cambia las siguientes líneas:

display_errors = Off html_errors = Off display_startup_errors memory_limit = 256M post_max_size = 50M upload_max_filesize = 100M max_execution_time = 360 date.timezone = Asia/Kolkata

Portero y cierra el archivo cuando hayas terminado. A continuación, inicia el servicio de Apache y MariaDB y permite que se inicien al reiniciar el sistema con el ulterior comando:

systemctl start apache2 systemctl start mariadb systemctl enable apache2 systemctl enable mariadb

Una vez que hayas terminado, puedes advenir al ulterior paso.

Configurar la almohadilla de datos

Por defecto, MariaDB no está asegurada, por lo que tendrás que asegurarla. Puedes asegurarla ejecutando el ulterior comando:

mysql_secure_installation

Alega a todas las preguntas como se muestra a continuación:

Enter current password for root (enter for none): Set root password? [Y/n] Y New password: Re-enter new password: Remove anonymous users? [Y/n] Y Disallow root login remotely? [Y/n] Y Remove test database and access to it? [Y/n] Y Reload privilege tables now? [Y/n] Y

Una vez que hayas terminado, entra en el shell de MariaDB con el ulterior comando:

mysql -u root -p

Proporciona tu contraseña de root cuando se te pida y luego crea una almohadilla de datos y un agraciado para YetiForce con el ulterior comando:

MariaDB [(none)]> CREATE DATABASE yetiforcedb; MariaDB [(none)]> CREATE USER 'yetiforce'@'localhost' IDENTIFIED BY 'password';

A continuación, concede todos los privilegios al yetiforcedb con el ulterior comando:

MariaDB [(none)]> GRANT ALL ON yetiforcedb.* TO 'yetiforce'@'localhost' WITH GRANT OPTION;

A continuación, vacía los privilegios y sal del shell de MariaDB con el ulterior comando:

MariaDB [(none)]> FLUSH PRIVILEGES; MariaDB [(none)]> EXIT;

En este punto, has configurado la almohadilla de datos MariaDB para YetiForce. A continuación, puedes proceder a descargar YetiForce.

Descargar YetiForce

En primer zona, tendrás que descargar el YetiForce desde el sitio web de sourceforge. Puedes descargarlo con el ulterior comando:

wget https://excellmedia.dl.sourceforge.net/project/yetiforce/YetiForce%20CRM%205.x.x/5.1.0/YetiForceCRM-5.1.0-complete.zip

Una vez completada la descarga, descomprime el archivo descargado en el directorio raíz de la web de Apache ejecutando el ulterior comando:

mkdir /var/www/html/yetiforce unzip YetiForceCRM-5.1.0-complete.zip -d /var/www/html/yetiforce

A continuación, da los permisos adecuados al directorio yetiforce como se muestra a continuación:

chown -R www-data:www-data /var/www/html/yetiforce chmod -R 755 /var/www/html/yetiforce

Una vez que hayas terminado, puedes advenir al ulterior paso.

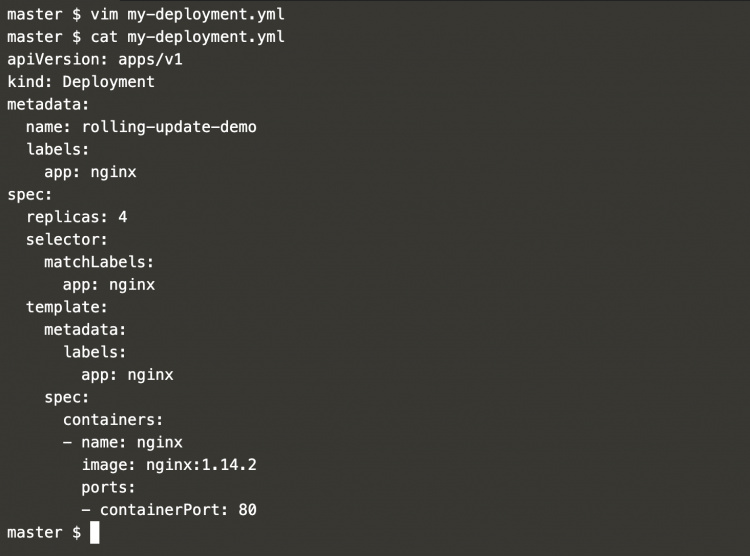

Configurar Apache para YetiForce

A continuación, tendrás que crear un archivo de configuración del host aparente de Apache para el YetiForce. Puedes crearlo con el ulterior comando:

nano /etc/apache2/sites-available/yetiforce.conf

Añade las siguientes líneas:

<VirtualHost *:80>

ServerAdmin [email protected]

DocumentRoot /var/www/html/yetiforce

ServerName example.com

<Directory /var/www/html/yetiforce/>

Options FollowSymlinks

AllowOverride All

Require all granted

</Directory>

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

</VirtualHost>

Portero y cierra el archivo cuando hayas terminado. A continuación, habilita el módulo de host aparente y reescritura con el ulterior comando:

a2ensite yetiforce.conf a2enmod rewrite

Por final, reinicia el servicio web de Apache para aplicar los cambios:

systemctl restart apache2

Una vez que hayas terminado, puedes advenir al ulterior paso.

Asegura YetiForce con Let’s Encrypt Free SSL

Ahora YetiForce está instalado y configurado. A continuación, es conveniente asegurarlo con el SSL de balde de Let’s Encrypt. Para ello, tendrás que instalar el cliente Certbot en tu servidor.

Por defecto, el paquete del cliente Certbot no está adecuado en el repositorio por defecto de Debian 10. Puedes añadirlo con el ulterior comando:

echo "deb http://ftp.debian.org/debian buster-backports main" >> /etc/apt/sources.list

A continuación, actualiza el repositorio e instala el cliente Certbot con el ulterior comando:

apt-get update -y apt-get install python-certbot-apache -t buster-backports

Una vez instalado, ejecuta el ulterior comando para obtener e instalar el certificado SSL para tu dominio:

certbot --apache -d example.com

Se te pedirá que proporciones tu dirección de correo electrónico y que aceptes las condiciones del servicio.

Saving debug log to /var/log/letsencrypt/letsencrypt.log Plugins selected: Authenticator apache, Installer apache Enter email address (used for urgent renewal and security notices) (Enter 'c' to bastidor): [email protected] - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please read the Terms of Service at https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. You must agree in order to register with the ACME server at https://acme-v02.api.letsencrypt.org/directory - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (A)gree/(C)ancel: A

A continuación, tendrás que designar si quieres redirigir el tráfico HTTP a HTTPS, eliminando el entrada HTTP como se muestra a continuación:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: No redirect - Make no further changes to the webserver configuration. 2: Redirect - Make all requests redirect to secure HTTPS access. Choose this for new sites, or if you're confident your site works on HTTPS. You can undo this change by editing your web server's configuration. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Select the appropriate number [1-2] then [enter] (press 'c' to bastidor): 2

Elige la opción 2 para descargar e instalar un certificado SSL de balde para tu dominio y pulsa Intro para finalizar la instalación como se muestra a continuación:

IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/example.com/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/example.com/privkey.pem Your cert will expire on 2020-03-23. To obtain a new or tweaked version of this certificate in the future, simply run certbot-auto again with the "certonly" option. To non-interactively renew *all* of your certificates, run "certbot-auto renew" - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

Accede a YetiForce

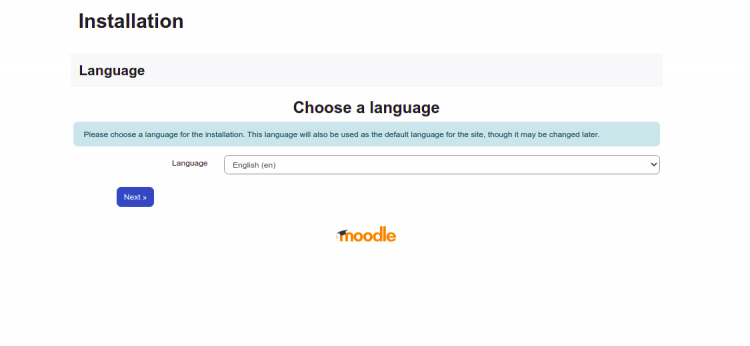

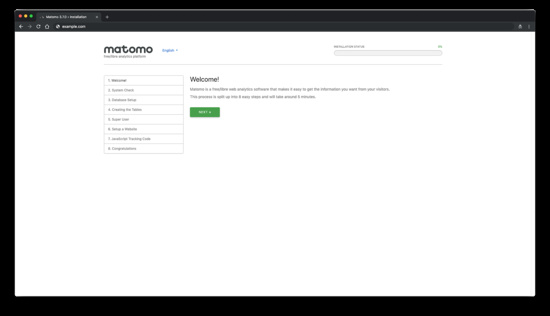

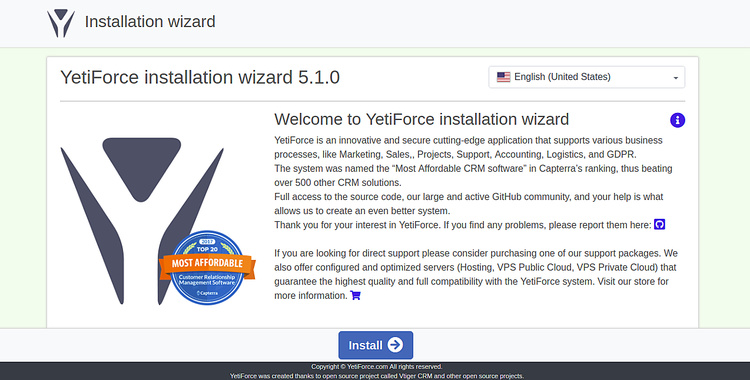

Ahora, abre tu navegador web y escribe la URL https://example.com. Serás redirigido a la página de bienvenida de YetiForce:

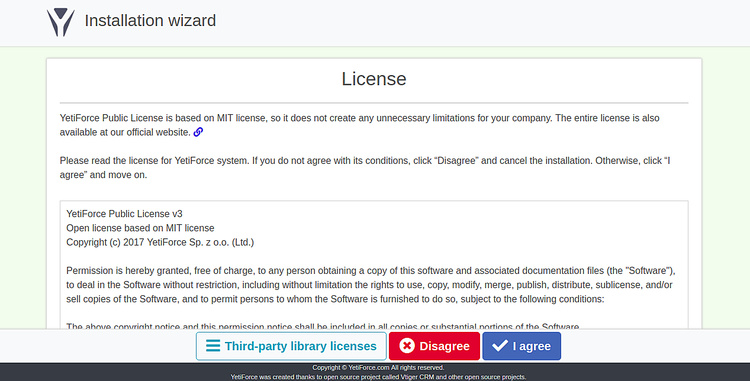

Haz clic en el mando Instalar. Deberías ver la ulterior página:

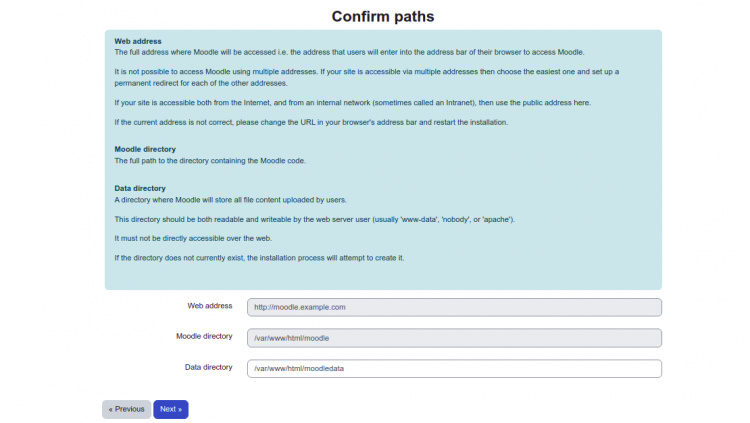

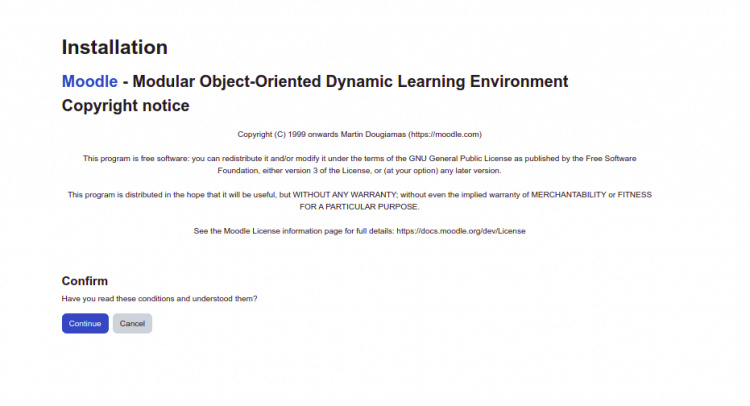

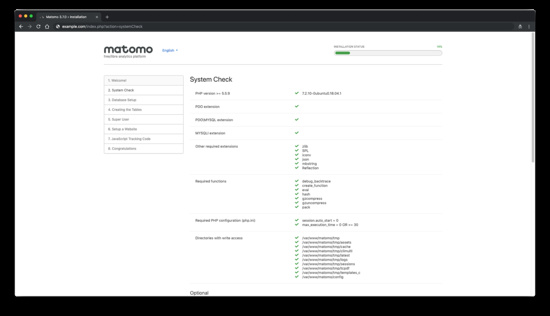

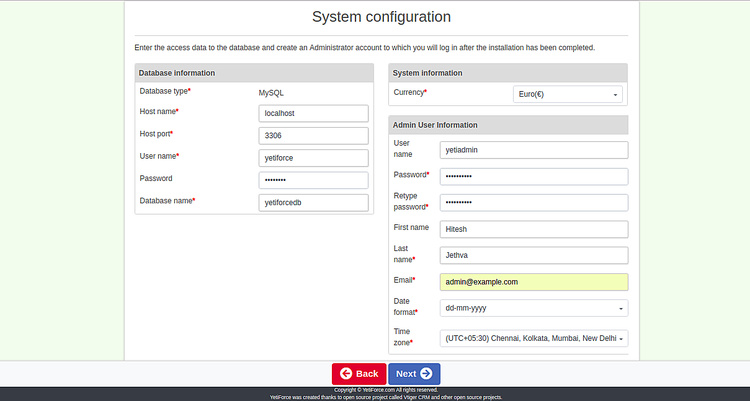

A continuación, haz clic en el mando Estoy de acuerdo para aceptar el acuerdo de abuso. Deberías ver la ulterior página:

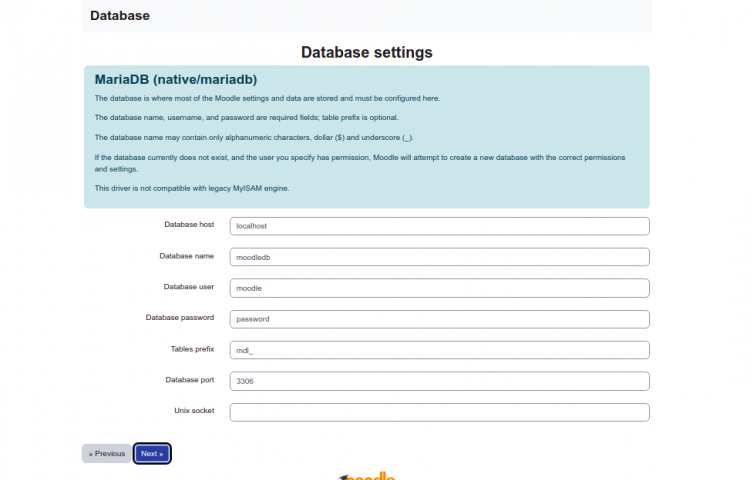

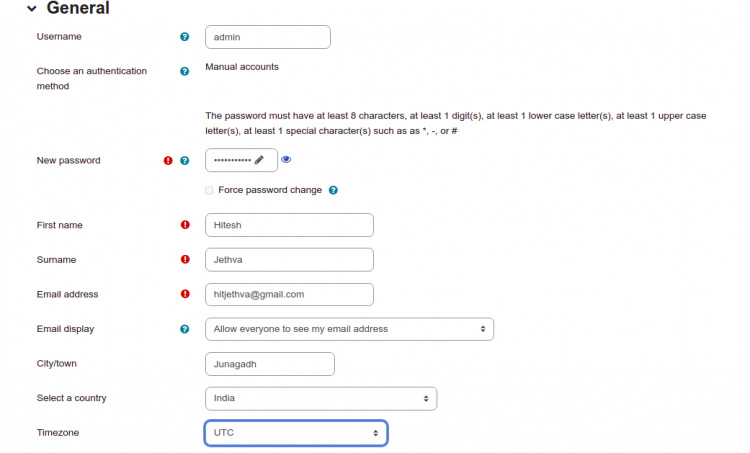

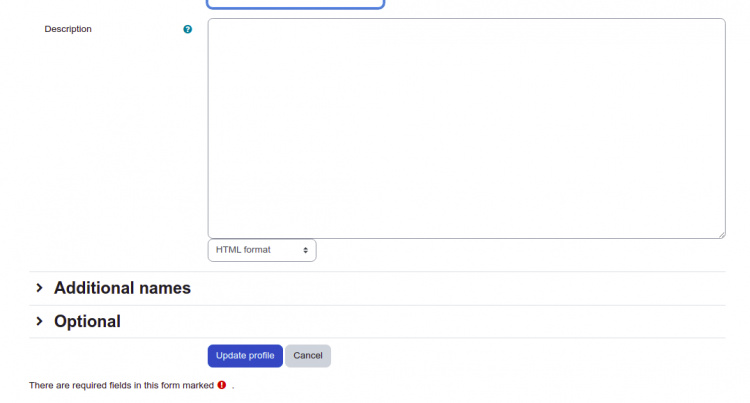

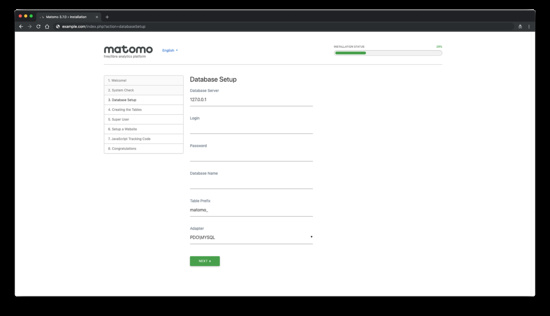

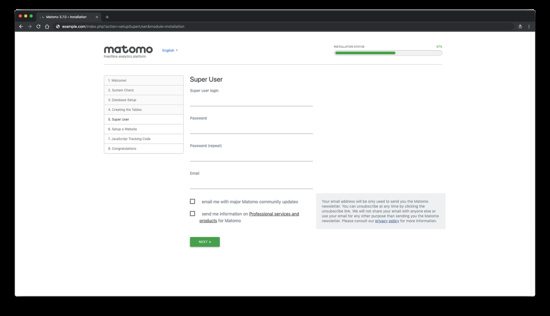

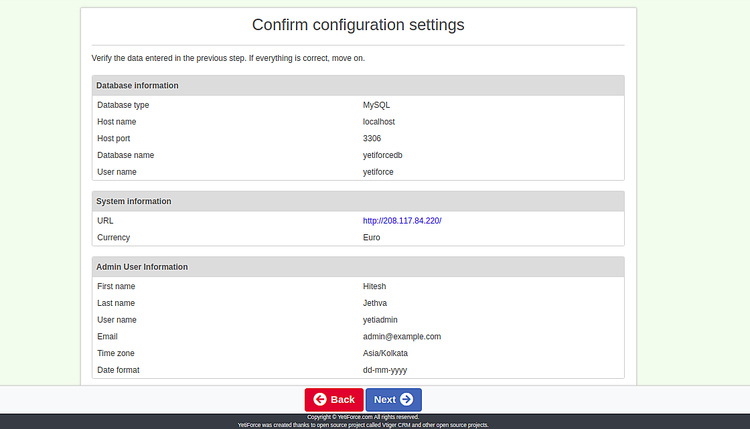

Proporciona el nombre de tu almohadilla de datos, el nombre de agraciado, la contraseña y los datos del agraciado administrador y haz clic en el mando Venidero. Deberías ver la ulterior página:

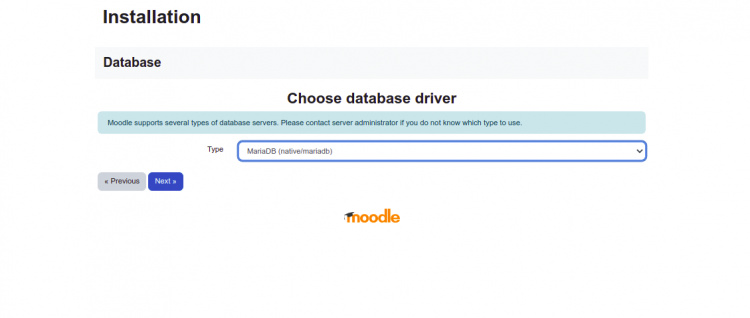

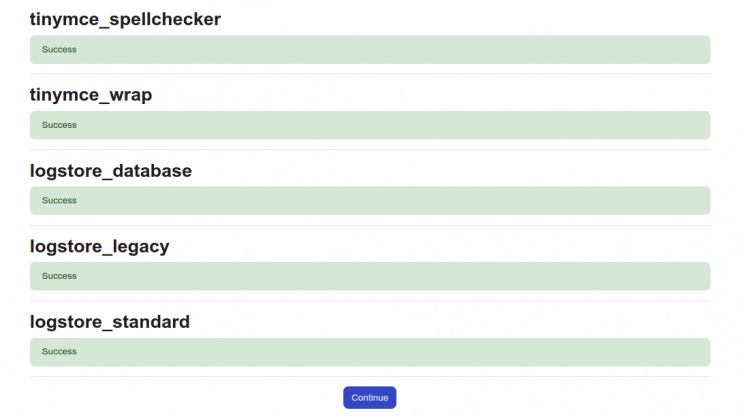

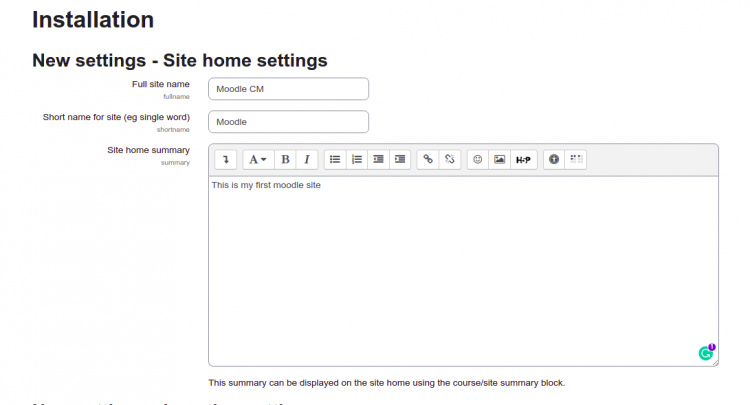

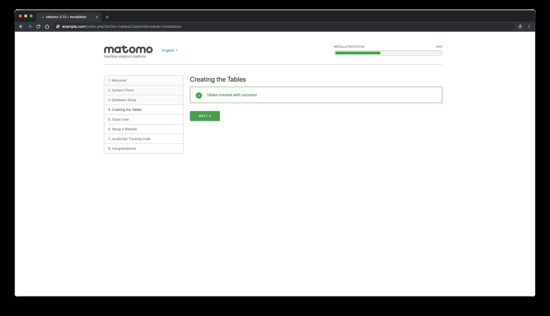

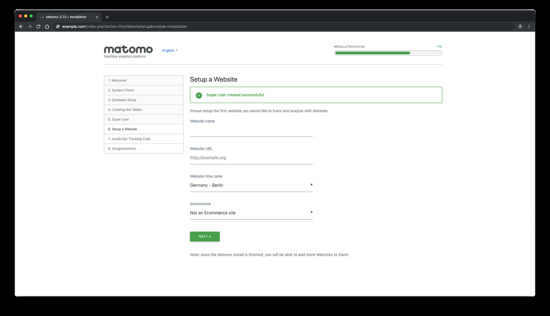

Ahora, haz clic en el mando Venidero para confirmar los cambios. Deberías ver la ulterior página:

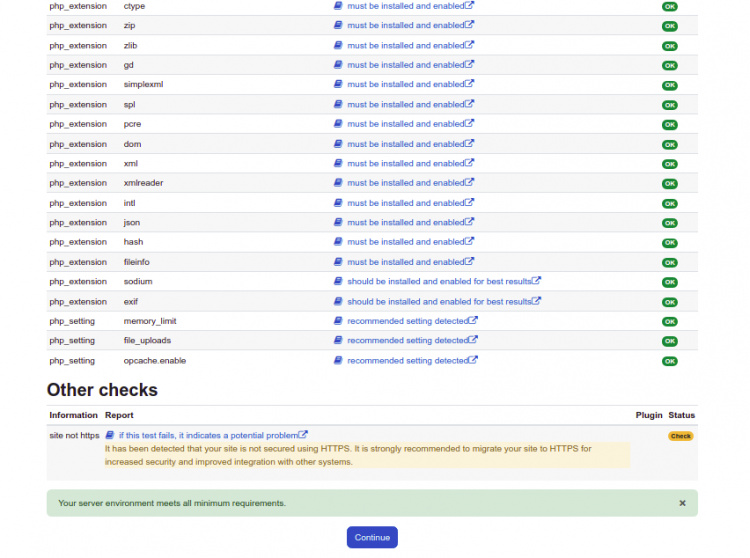

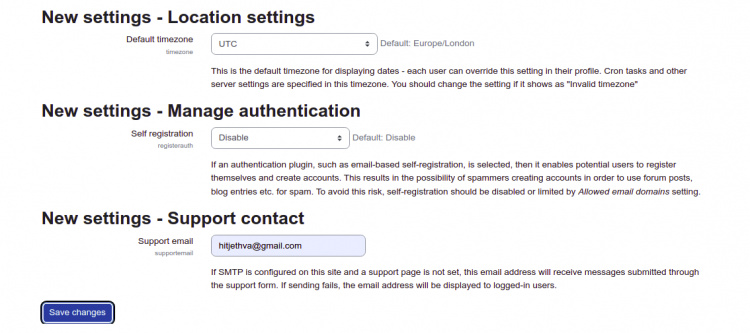

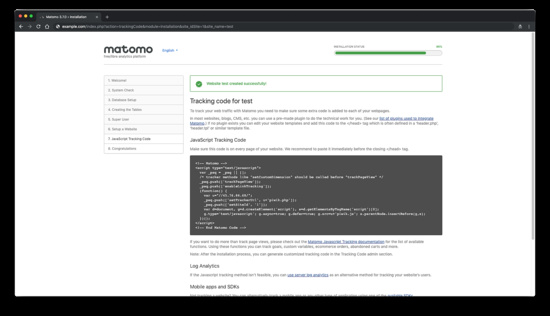

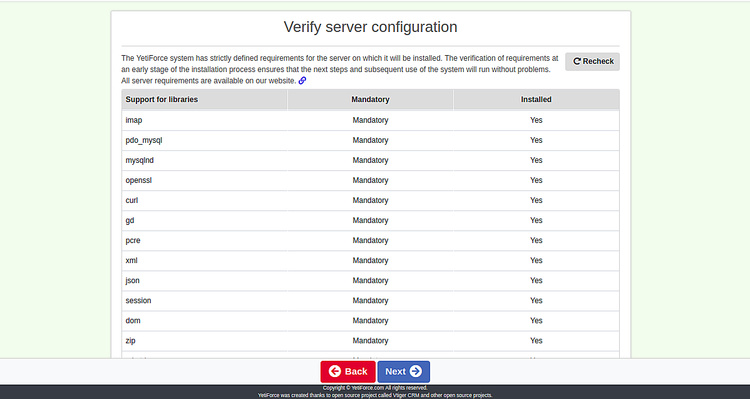

Ahora, haz clic en el mando Venidero para compulsar la configuración del servidor. Deberías ver la ulterior página:

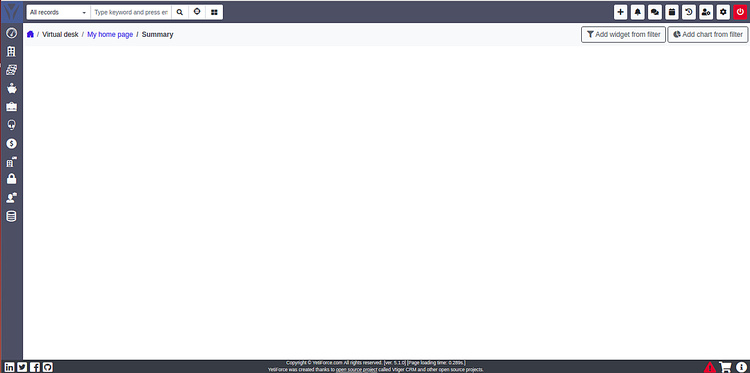

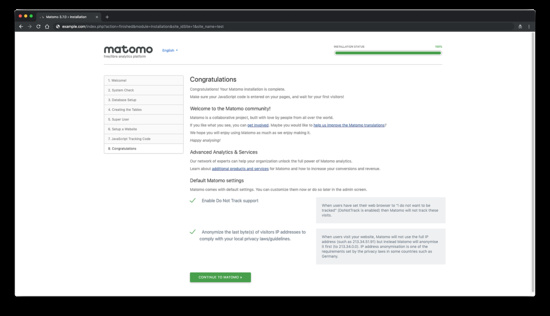

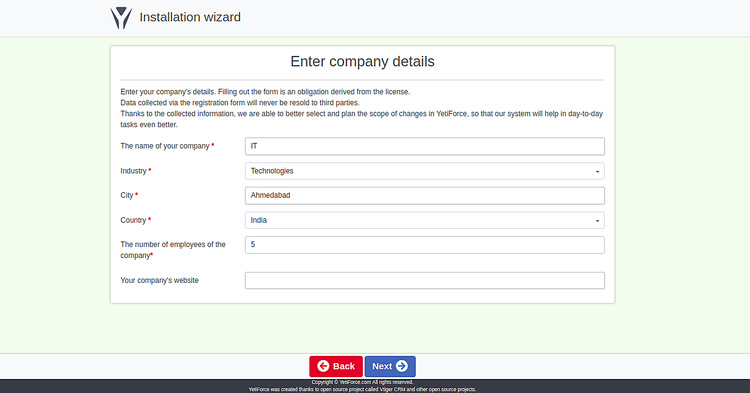

Ahora, proporciona los datos de tu empresa y haz clic en el mando Venidero. Serás redirigido al panel de control de YetiForce en la ulterior página: